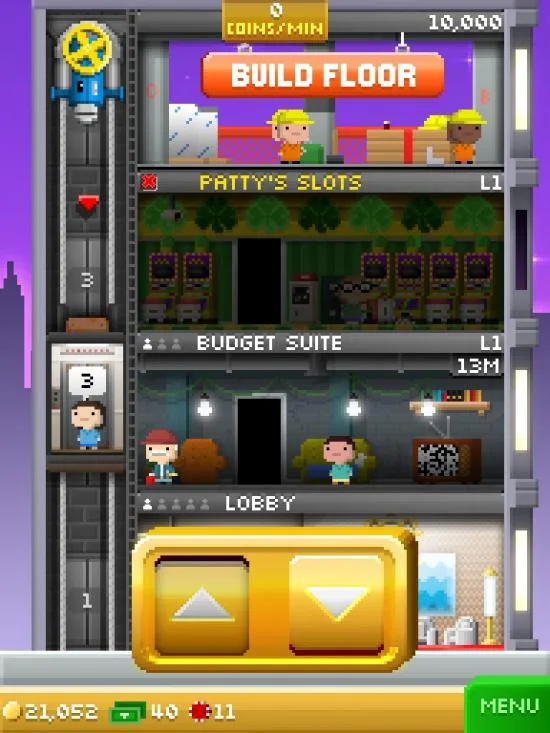

fx3 card slots

$1069

fx3 card slots,Desbloqueie as Melhores Estratégias com Comentários Ao Vivo da Hostess, Aproveitando a Emoção dos Jogos Enquanto Aprende Novas Técnicas para Vencer..O '''tantã''' (também escrito “'''tam-tam'''”) é um instrumento musical, mais precisamente um idiofone percutido.,Uma '''tabela arco-íris''' (do inglês '''rainbow table''') é uma tabela pré-computada para reverter funções hash criptográficas, geralmente para quebrar hashes de senhas. As tabelas são geralmente usadas na recuperação de uma senha (ou números de cartão de crédito, etc.) até um determinado comprimento, que consiste em um conjunto limitado de caracteres. É um exemplo prático de uma troca de espaço-tempo, usando menos tempo de processamento do computador e mais armazenamento do que um ataque de força bruta, que calcula um hash a cada tentativa, mas mais tempo de processamento e menos armazenamento do que uma tabela de pesquisa simples com uma entrada por hash. O uso de uma função de derivação de chave que emprega um sal torna esse ataque inviável..

- SKU: 112

- Danh mục: copa jogos

- Tags: croatian best free slots

Descrever

fx3 card slots,Desbloqueie as Melhores Estratégias com Comentários Ao Vivo da Hostess, Aproveitando a Emoção dos Jogos Enquanto Aprende Novas Técnicas para Vencer..O '''tantã''' (também escrito “'''tam-tam'''”) é um instrumento musical, mais precisamente um idiofone percutido.,Uma '''tabela arco-íris''' (do inglês '''rainbow table''') é uma tabela pré-computada para reverter funções hash criptográficas, geralmente para quebrar hashes de senhas. As tabelas são geralmente usadas na recuperação de uma senha (ou números de cartão de crédito, etc.) até um determinado comprimento, que consiste em um conjunto limitado de caracteres. É um exemplo prático de uma troca de espaço-tempo, usando menos tempo de processamento do computador e mais armazenamento do que um ataque de força bruta, que calcula um hash a cada tentativa, mas mais tempo de processamento e menos armazenamento do que uma tabela de pesquisa simples com uma entrada por hash. O uso de uma função de derivação de chave que emprega um sal torna esse ataque inviável..